Die Internet IPv4 Gruppe in der Sophos Firewall beinhaltet alle möglichen öffentlichen IP-Adressen. Aber auch die eigenen, oder andere, die manchmal nicht inkludiert sein sollen. Dieser Generator für Internet IPv4 group Ausnahmen unterstützt bei der schnellen Anpassung der vordefinierten Gruppe und entfernt die gewünschten IP-Adressen und Netze.

Einleitung

In meinen letzten Projekten mit Sophos Firewall hatte ich immer wieder ein Problem bei der Nutzung der „Internet IPv4 group“. Wenn man das Objekt in SD-WAN Regeln nutzt, werden die Pakete auf der Firewall knallhart in Richtung WAN, oder auf ein anderes definiertes Gateway über die entsprechende SD-WAN Regel geroutet. Soweit ist das auch in Ordnung. Das ist aber bei der Nutzung der WAF von intern oder DNAT Loopback anders. Hier sollen die Pakete nicht Richtung Internet gehen, sondern von der Firewall verarbeitet werden. Das ist sehr ärgerlich und nur bei sehr genauer Analyse der Routinginformationen herauszufinden in den Logs oder dem conntrack.

Genauso kann das Problem in anderen Konstellationen auftreten, wo man zum Beispiel nicht alle öffentlichen IP-Adressen in der SD-WAN Regel routen möchte. Natürlich kann man immer eine übergeordnete SD-WAN Regel machen, welche in Einzelfällen woanders hin, oder auf die Firewall selbst routet – aber schön ist das nicht immer.

Die Anpassung der Objekte fand ich irgendwann nicht mehr spaßig und habe mich an die Erstellung dieses Generators begeben. Und hier ist der Generator für Internet IPv4 group Ausnahmen!

Wann tritt das Problem genau auf?

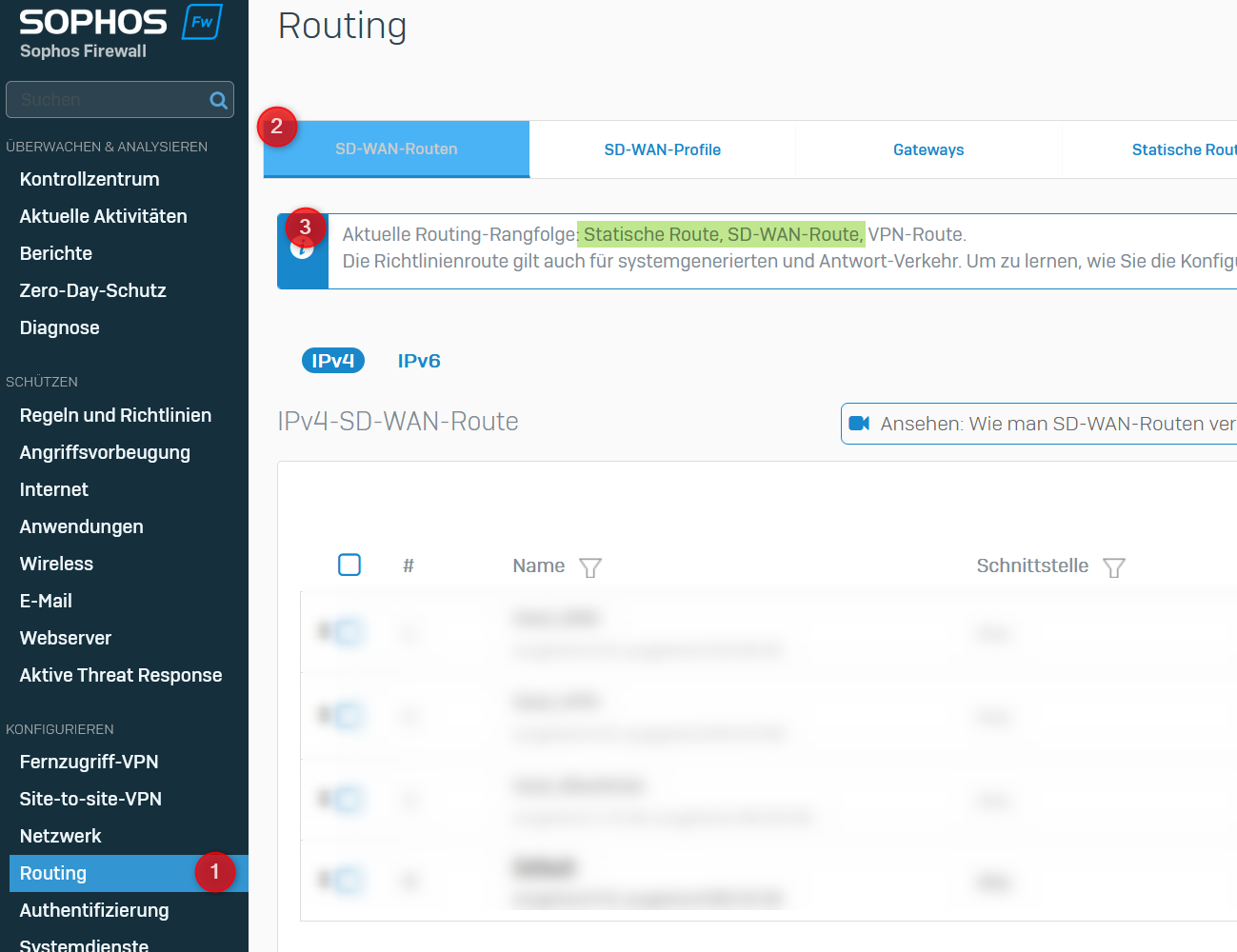

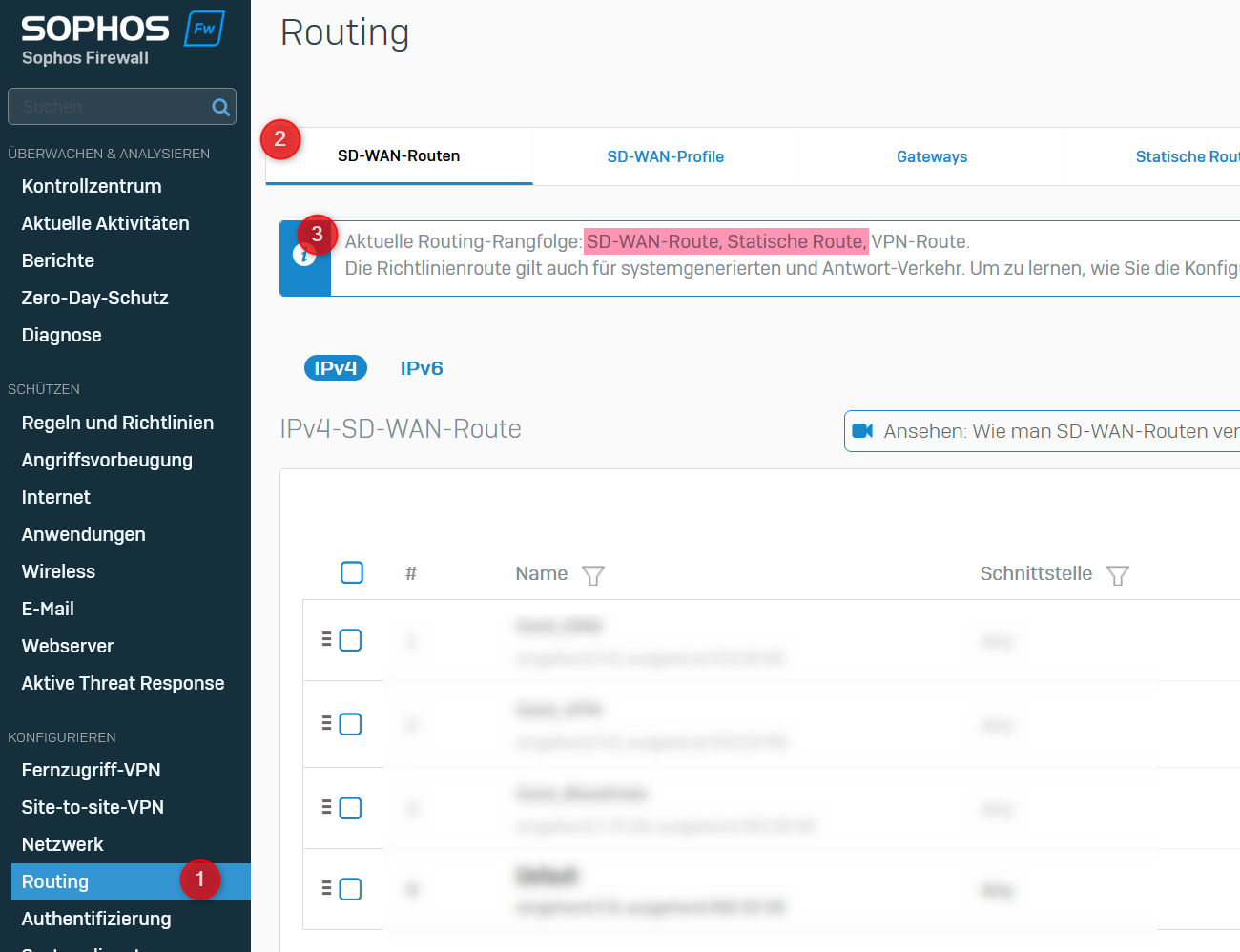

Die Routing Priorität muss besagen, dass „SD-WAN“ vor „statischen Routen“ geht. Erst dann kann man in dieses Problem laufen. Ist die Priorität andersherum, habe ich das Problem noch nicht beobachten können. Wo hier „VPN“ in der Reihenfolge steht ist egal – es sei denn im VPN-Tunnel wird mit öffentlichen IPs gearbeitet, dann kann das Thema auch auftreten, wenn „SD-WAN“ vor „VPN“ steht.

Wie kann man die Priorität ändern? Hier ist eine Anleitung von Sophos.

Prüfen kann man sie in der WebUI wie folgt:

Was macht der Generator?

Über den Generator könnt Ihr einzelne IP-Adressen oder Netze von der von Sophos definierten Gruppe „Internet IPv4 group“ ausschließen. Mehrere IPs oder Netze können nacheinander einzeln eingegeben werden. Der Generator zeigt die neu anzulegenden IP Bereiche an und welche Objekte in der neuen „Internet IPv4 group“ Gruppe nicht mehr benötigt werden.

Über den Button „Generiere neue Objekte“ kann abschließend ein Konfigurationsfile erstellt werden, welches Ihr im Nachgang auf eurer Firewall importieren könnt. Die erstellte Konfigurationsdatei enthält nur die neu anzulegenden IP Bereiche und legt eine neue Gruppe mit alten und neuen Objekten als Mitglied an. Die originalen Bereiche und die Gruppe bleiben unberührt!

Als Basis dient immer die vordefinierte Liste von Sophos. Diese kann nicht angepasst werden:

„1.0.0.0-9.255.255.255“

„11.0.0.0-126.255.255.255“

„128.0.0.0-169.253.255.255“

„169.255.0.0-172.15.255.255“

„172.32.0.0-191.0.1.255“

„191.1.0.0-191.255.255.255“

„192.0.1.1-192.0.1.255“ (NEU in v20.0.1: „192.0.1.0-192.0.1.255“)

„192.0.3.0-192.88.98.255“

„192.88.100.0-192.167.255.255“

„192.169.0.0-198.17.255.255“

„198.20.0.0-198.51.99.255“

„198.51.101.0-203.0.112.255“

„203.0.114.0-223.255.255.255“ (NEU in v20.0.1: „203.0.114.1-223.255.255.255“)

Bedienung des Generators

- Unter „Auszuschließendes Netz“ einen von der Liste auszuschließenden Bereich eingeben. Die Eingabe muss immer in CIDR Notation erfolgen. Auch dann, wenn es sich nur um eine einzelne Adresse (z.B. 1.1.1.1/32) handelt

- Aufgrund der Subnetz Maske werden Netzadressen automatisch berechnet und in der Berechnung das gesamte Netz berücksichtigt.

- Weitere Bereiche können nacheinander abgeschickt werden.

- „Reset“ setzt alle Informationen zurück

- „Generiere neue Objekte“ erstellt die Konfigurationsdatei, die Ihr in die Firewall importieren könnt. Ab hier werden die Daten (die erstellten Ausschlüsse) für 30 Minuten auf unserem Server gespeichert!

Der Link zum Download wird nur einmal angezeigt. Kopiert euch also gegebenenfalls den Link, bevor Ihr die Seite schließt.

Generator

Versionen

15.05.2024 – SFOS 20.0.1 Bereichsanpassungen übernommen in Blogeintrag und Generator

FAQ

Du hast weitere Fragen? Nimm mit uns Kontakt auf, oder schreibe einen Kommentar! Wir bemühen uns um eine zeitnahe Beantwortung.

Danke, schönes Tool. Erspart in einigen Fällen doch etwas Arbeit 👍

Danke für das feedback!