Einleitung

In der Sophos Firewall (CLI) Console sind einige Tools, aber auch einige Befehle zur Konfiguration enthalten, welche nicht über die WebUI verfügbar sind.

Da in der Console so einiges machbar ist, stelle ich hier nur einen Teil der Kommandos dar. In der Sophos Hilfe ist eine volle Übersicht zu finden.

Die folgenden Befehle sind von mir ausgewählt, da ich diese regelmäßig benutze. Also ein kleines Sophos Firewall CLI Handbuch mit den von mir am häufigsten verwendeten Befehlen. Dabei beschränke ich mich zusätzlich auf IPv4. Einige Befehle haben auch alternative Parameter oder Befehle für IPv6.

Teilweise sind die Befehle auch in anderer Form in der advanced Shell verfügbar. Hier muss man allerdings schon etwas mehr Wissen mitbringen im Bereich Linux Shell. Artikel für die advanced Shell sind oben verlinkt.

Consolen-Befehle

Hotfix Stand prüfen

Sophos spielt kritische Hotfixes automatisch in die Firewall ein. Der Hotfix Stand lässt sich in der WebUI aber nicht überprüfen. Wer seinen aktuellen Hotfix Stand auf der Console prüfen will, um sicher zu gehen ob der Hotfix bereits installiert wurde, gibt hier folgendes ein:

system diagnostic show version-infoUnter „Hot Fix version“ findet ihr den aktuellen Stand.

IP Länder Überprüfung

Ihr wollt zu einer bestimmte IP Adresse das zugehörige Land haben, um das Regelwerk entsprechend zu optimieren, oder Daten auf der Console auszuwerten? Die Console bietet eine Option dafür:

show country-host ip2country ipaddress 8.8.8.8FQDN TTL

Die TTL von FQDNs wird im Standard mit den jeweiligen FQDNs über DNS mit ausgelesen und zur Aktualisierung der Einträge genutzt. Dieses Verhalten lässt sich aber global umstellen auf ein eigenes Intervall.

# Aktuelle Konfiguration anzeigen

# Show current settings

show fqdn-host

# Eigene TTL global setzen

# Set own global TTL

set fqdn-host cache-ttl 3600

# TTL wieder auf TTL der einzelnen FQDN setzen

# Use FQDNs TTL (default)

set fqdn-host cache-ttl dns-reply-ttlReporting / Logs

On Box Reporting

Das Reportig auf der Firewall lässt sich global deaktivieren oder aktivieren. Dabei lässt sich das Reporting nur komplett an- oder ausschalten. Das Umstellen einzelner Module ist nicht möglich.

# Reporting an/ausschalten

# Switch reporting on/off

set on-box-reports on|off

# Status anzeigen

# show current configuration

show on-box-reportsMax Report Speicherplatz

Generell räumt die Firewall alte Reports auf. Wie viel Speicher der Partition maximal verwendet wird bis Daten gelöscht werden, kann man hiermit einstellen. Standardmäßig räumt die Firewall ab 70% auf.

# Schwellwert einstellen (Standard = 70)

# Set value (default = 70)

set report-disk-usage watermark [default | <50-75>]

# Status anzeigen

# show current configuration

show report-disk-usage watermark# Schwellwert einstellen (Standard = 70)

# Set value (default = 70)

set var-partition-usage watermark [default | <50-75>]

# Status anzeigen

# show current configuration

show var-partition-usage watermarkLogs löschen

Um zum Beispiel Speicherplatz auf der Disk schnell frei zu bekommen, oder um bei den Logs bei Null anzufangen, gibt es einen Befehl um alle oder alte Logs zu löschen.

# Alle Logs unter /log löschen

# Delete all logfile in /log

system diagnostics purge-all-logs

# Alte Logs löschen /log/*.gz

# Delete old logfiles /log/*.gz

system diagnostics purge-old-logsSystem Informationen

Unter der Console lässt sich die Status / die Auslastung der Hardware anzeigen.

# CPU Informationen

# CPU information

system diagnostics show cpu

# Disk Speicherverwendung

# Disk usage

system diagnostics show disk

# RAM Auslastung

# RAM usage

system diagnostics show memory

# Startzeit der Firewall

# Uptime of the firewall

system diagnostics show uptime

# Versionen von SFOS, Modulen, Signaturen

# Versions of SFOS, modules, signatures

system diagnostics show version-infoRouting / SD WAN

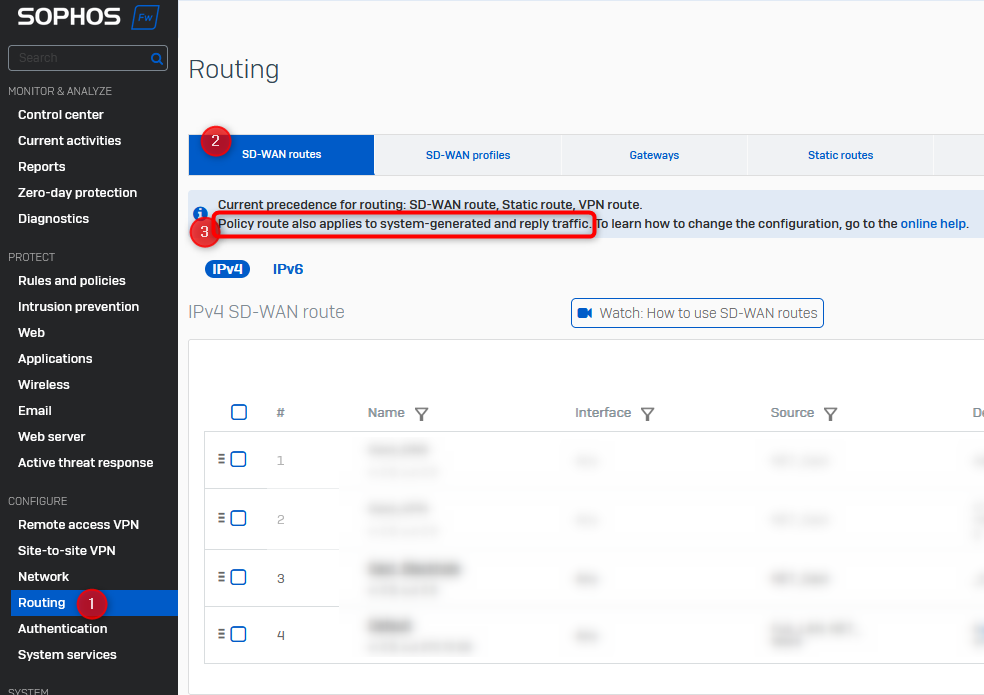

Systemgenerierter und Antwort Traffic

Wer steuern möchte wie die Firewall systemeigenen Traffic oder Antwortpakete routet, kann dies über SD-WAN Regeln realisieren. Wichtig ist aber, dass die Option dazu jeweils angeschaltet ist. Bei älteren Firewalls oder Konfigurationsständen ist die Option noch deaktiviert. Mit irgendeinem Release sind die Optionen von Anfang an aktiviert.

Prüfen lässt sich der Status der Konfiguration in der WebUI.

Die Änderung der Einstellung geht nur über die Console.

# Aktuelle Konfiguration anzeigen

# Check status for reply or systemgenerated pakets

show routing sd-wan-policy-route reply-packet

show routing sd-wan-policy-route system-generate-traffic

# Konfiguration ändert

# Change status

set routing sd-wan-policy-route [system-generate-traffic | reply-packet] [enable | disable]Routing Priorität

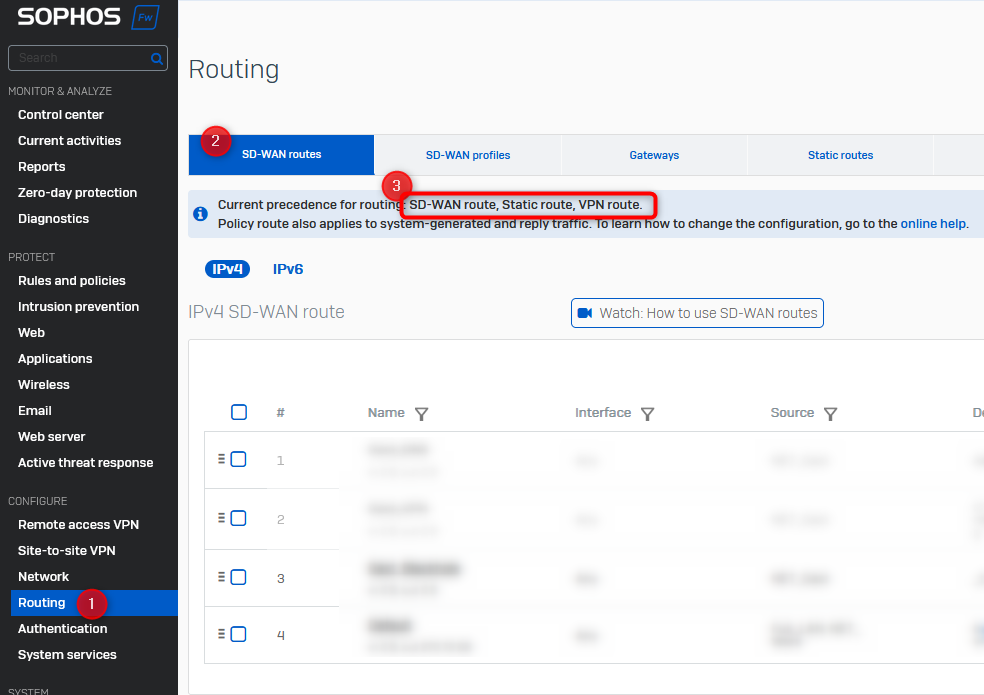

Je nach Aufbau des Routings, kann die Reihenfolge der Routingwege in der Firewall wichtig sein.

Zum Beipiel gibt es zwei Wege zu einem Zielnetz – VPN und MPLS (statische Route). Entweder soll die VPN Route bevorzugt werden und die MPLS Route ist Backup, oder genau anders herum. In diesem Fall muss die Priorität in der Firewall angepasst werden.

Prüfen lässt sich der Status der Konfiguration in der WebUI.

Die Änderung der Einstellung geht nur über die Console.

# Aktuellen Status anzeigen

# Show current precedence

system route_precedence show

# Reihenfolge ändern (Reihenfolge beliebig setzen: vpn static sdwan_policyroute)

# Change precedence (set precedence to you own order: vpn static sdwan_policyroute)

system route_precedence set vpn static sdwan_policyroute

system route_precedence set static vpn sdwan_policyroute

# usw. / and so onRoute prüfen / Cach leeren

In der Console gibt es auch eine Möglichkeit eine für eine IP Adresse verwendete Route zu prüfen. Also welches Gateway genutzt wird.

system diagnostics utilities route lookup 172.16.16.16Um den aktuellen Routing Cache zu leeren und die Firewall zu zwingen die Routen neu einzulesen:

system diagnostics utilities route flush-cacheIPS Settings

Volles / reduziertes Paket

Die Sophos Firewall kann ein volles oder ein reduziertes IPS Signaturpaket nutzen. Das volle ist natürlich deutlich umfangreicher, benötigt aber mehr Speicher

# Status anzeigen

# Show status

system ips full-signature-pack show

# Zwischen den Paketen wechseln

# Switch between full and reduced pack

system ips full-signature-pack [ enable | disable ]Erkennungsrate erhöhen

Sophos nutzt zur Erkennung bei IPS nicht alle Datenpakete eines Datenstreams. Dies hat Performancegründe und ist deshalb auf nur die ersten 8 Pakete eingestellt. Es kann aber auch zu fehlerhaften Erkennungen führen, oder das erst keine Signatur greift. Das Verhalten lässt sich aber einstellen und sogar auf den kompletten Datenstream ausweiten.

# Status anzeigen

# Show status

show ips-settings

# Anzahl der Pakete verändern

# Change number of pakets

set ips maxpkts [<number> | all | default = 8]Application Control

Applikation Klassifizierung und ATP Ausnahmen

Die Applikation Klassifizierung von einzelnen Regeln lässt sich deaktivieren. Zusätzlich wird dann aber auch ATP für diese Regel ausgenommen. Dies kann in einigen Fällen notwendig sein, da die WebUI diese Optionen so nicht bietet.

# Einstellungen anzeigen

# Show current settings

show ips-settings

# Ausnahme setzen

# Set exceptions

set ips ac_atp exception fwrules <rule IDs, comma separated># Einstellungen anzeigen

# Show current settings

show ips-settings

# Ausnahme setzen

# Set exceptions

set ips ac_atr exception fwrules <rule IDs, comma separated>Microapp Erkennung

Die Erkennung von Microapps lässt sich auch nur global über die Console aktivieren, oder deaktivieren. Standardmäßig ist dies meines Wissens nach nicht aktiviert. Bitte beachtet auch, dass die Erkennung über IPS läuft und hier ggf. eine höhere Anzahl an Paketen zur Erkennung nötig ist falls die Apps nicht sauber erkannt werden. Siehe hier. Außerdem werden dazu mehr Systemressourcen benötigt.

# Status anzeigen

# Show status

system application_classification microapp-discovery show

# Klassifizierung umstellen

# Set application classification

system application_classification microapp-discovery [on | off]Captchas

Die Captchas auf den Anmeldebildschirmen lassen sich für den WebAdmin und Benutzerportal deaktivieren.

system captcha-authentication-global [show | disable | enable] disable for webadminconsolesystem captcha-authentication-global [show | disable | enable] for userportalGetrennt davon lässt sich das auch nur für die VPN Zone konfigurieren.

system captcha-authentication-vpn [show | disable | enable] for webadminconsole

system captcha-authentication-vpn [show | disable | enable] for userportalModules

In der Sophos Firewall laufen versteckt im Hintergrund Module mit, welche Datenpakete verarbeiten. Darunter zählt auch ein SIP und H323 Proxy auf die ich jetzt eingehen möchte. Ein SIP-Proxy auf der Sophos Firewall dient als Vermittler für VoIP-Kommunikation, indem er SIP-Anfragen entgegennimmt und an die entsprechenden Ziele weiterleitet. Er übernimmt Aufgaben wie Anrufweiterleitung, Authentifizierung, Autorisierung und Sicherheitsmaßnahmen, um eine effiziente und sichere Sprachkommunikation über IP-Netzwerke zu gewährleisten. Dies führt in Deutschland aber häufig zu Verbindungsfehlern. Ist dies der Fall muss man die Module deaktivieren. Die Konfiguration ist natürlich bootresistent.

# Status anzeigen

# Show status of modules

system system_modules show

# Module deaktivieren

# Unload modules or load again.

system system_modules sip [ unload | load ]

system system_modules h323 [ unload | load ]Die weiteren Module TFTP, IRC, DNS und PPTP können auf die gleiche Weise deaktiviert werden.

Userportal Link

Im VPN Portal wird im Standard ein Link zum Benutzerportal angezeigt. Diese lässt sich hiermit ausblenden.

system userportal-linkon-vpnportal [disable | enable | show ]ARP

Die ARP Tabelle der Firewall lässt sich hiermit anzeigen:

# ARP komplett anzeigen

# Show all ARP

system diagnostics utilities arp show

# Spezifischen Antrag anzeigen

# Show ARP for IP addresss or interface

system diagnostics utilities arp show [<IP> | interface]Statistiken

Anzeige der Anzahl aller aktiven Verbindungen.

system diagnostics utilities connections countAnzeige von Details zu allen Verbindungen, oder für ausgewählte

# Anzeigen für alle Verbindungen

# Show details for all connections

system diagnostics utilities connections v4 show

# Anzeigen für eine spezielle Verbindung

# show details for selected connections

system diagnostics utilities connections v4 show [ src_ip s.s.s.s | dest_ip d.d.d.d | proto tcp/udp/icmp ]